Comparativa

El lenguaje de la confidencialidad en la era digital

La competencia utiliza:

1.- Claves simples, pseudo-aleatorias: vulnerables a los ataques de los hackers y ciberdelincuentes. Estos sistemas son fáciles de descifrar y no proporcionan una protección adecuada a los datos confidenciales.

2.- Ofrecen funcionamiento en cualquier dispositivo: determinados sistemas operativos son fácilmente accesibles a los datos confidenciales

3.- Centros de datos alojados en jurisdicciones inseguras e incluso peligrosas: los datos almacenados en estos centros de datos pueden estar en riesgo de ser hackeados o robados.

4.- Seguridad de capa única (por ejemplo, SIP cifrado sobre red insegura): estos sistemas son vulnerables a los ataques de los hackers y no proporcionan una protección adecuada a los datos confidenciales.

5.- Hardware y software procedente de diferentes proveedores externos, servidores *MDM alojados en servidores públicos: utilizan hardware y software que aumentan el riesgo de vulnerabilidades de seguridad.

6.- Solo permitirán que su solución se ejecute en sus servidores, bajo su control: esto limita la flexibilidad y la capacidad de los clientes para personalizar su solución de seguridad de acuerdo con sus necesidades específicas.

7.- Almacenamiento de datos sin cifrar: aumenta el riesgo de que los datos sean hackeados o robados.

8.- Utilización de la clave maestra para leer y minar datos: pone en peligro la privacidad y la seguridad de los datos confidenciales de los clientes.

Nuestra Red

1.- Ofrece un cifrado basado en un generador de claves cuánticas aleatorias.

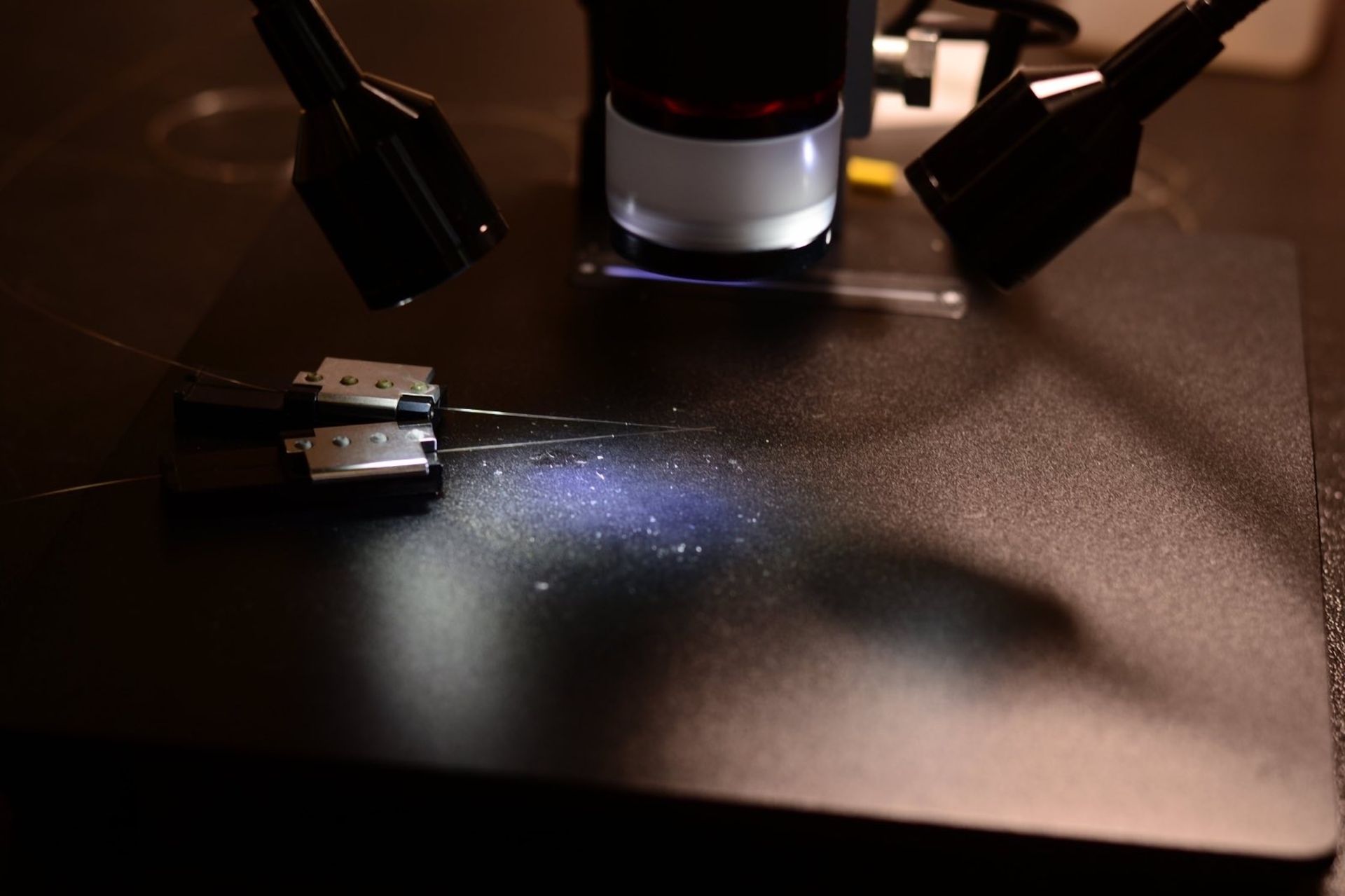

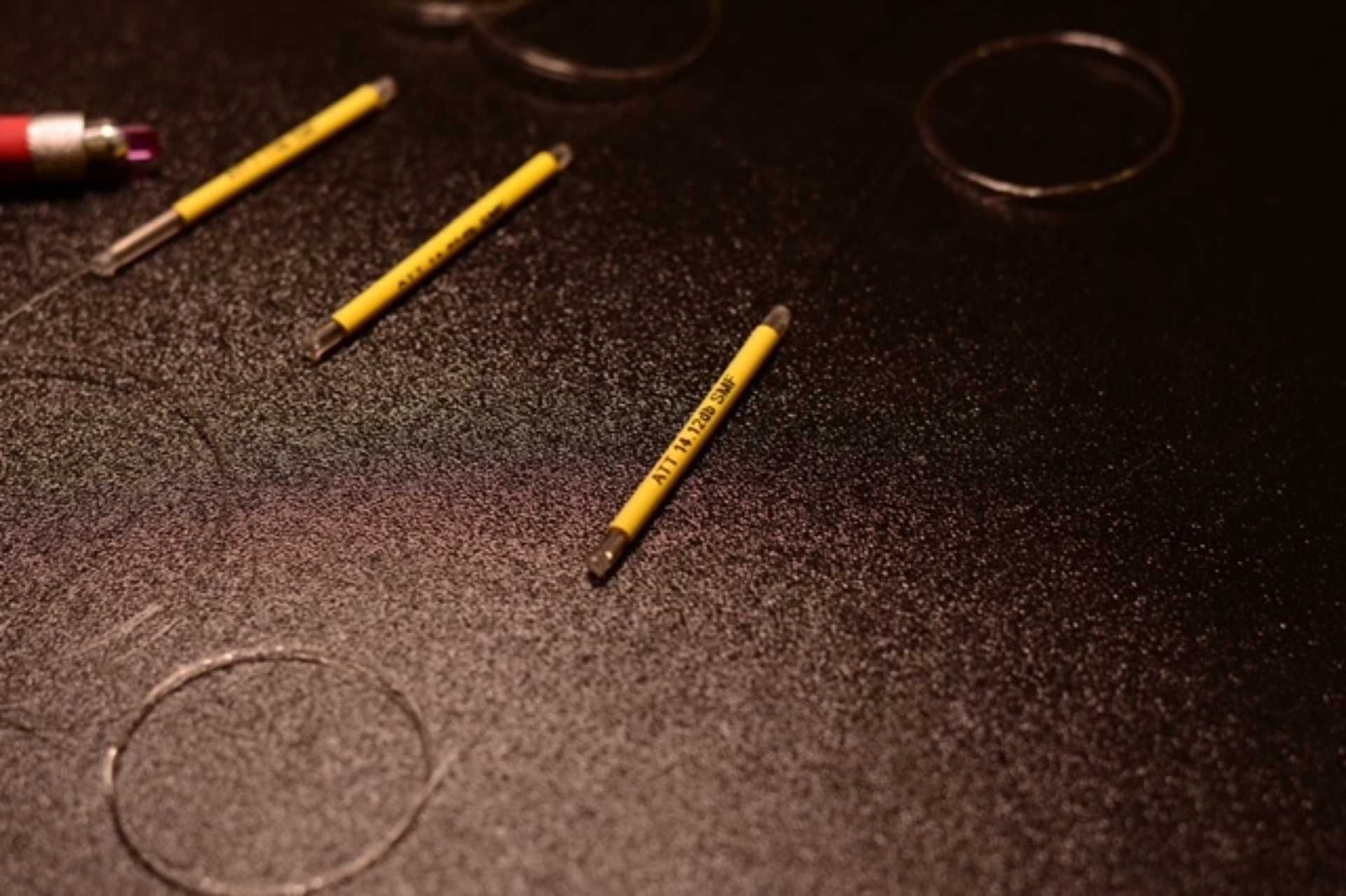

2.- Un sistema de fibra óptica capaz de generar pares de fotones entrelazados en polarización, creando secuencias aleatorias a un ancho de banda muy alto. Este método es perfecto para estructuras que necesitan una gran cantidad de secuencias aleatorias, como servidores de comunicaciones y cifrado de datos.

3.- Los usuarios no pueden instalar aplicaciones o hacer cambios no autorizados. Además, las actualizaciones de software y seguridad se gestionan de forma centralizada, lo que garantiza que los dispositivos estén siempre actualizados y protegidos.

4.- Seguridad multi-capa, fabricación propia de dispositivos hardware y software: una arquitectura de CPU múltiple de alta fiabilidad y un generador cuántico de números aleatorios integrado. Además, utilizamos algoritmos de cifrado post-cuántico y seguridad de múltiples capas para garantizar la máxima protección de los datos; software es desarrollado internamente, lo que garantiza que los productos sean seguros y de alta calidad.

5.- Servidores MDM privados asignados a cada cliente: garantiza que los datos estén siempre protegidos por una seguridad de múltiples capas. y gestionados de forma centralizada (clientes pueden personalizar la configuración según sus necesidades).

6.- Los clientes pueden utilizar su propia infraestructura de servidores: pueden elegir dónde alojar sus datos y tener un mayor control sobre la seguridad y acceso.

7.- Datos almacenados en servidores completamente encriptados: incluso con acceso completo al servidor, los datos no se pueden leer. Además, Hadron Systems no guarda datos sin cifrar y no utiliza la clave maestra para leer, lo que garantiza que los datos de los clientes estén siempre seguros y protegidos.